Rozdíl mezi pravidly (módy) Rule-Based a User-Based

- Podrobnosti

- Kategorie: User Management

- Datum zveřejnéní

- Zobrazení: 10777

User management podporují routery značky DrayTek, sérií: Vigor2830, 2920, 3200, 5300, 5510.

Rule-Based je správa uživatele založená na hlavních pravidlech firewallu. Tyto jsou pro uživatele resp. skupiny uživatelů stejné.

User-Based je správa uživatele založená na požadavcích uživatele. Pro každého uživatele můžeme specifikovat různé pravidla firewallu.

Předtím, než se seznámíme s funkčností Rule-Based a User-Based managementem si prosím projděte následující popisy s typy pravidel Firewallu.

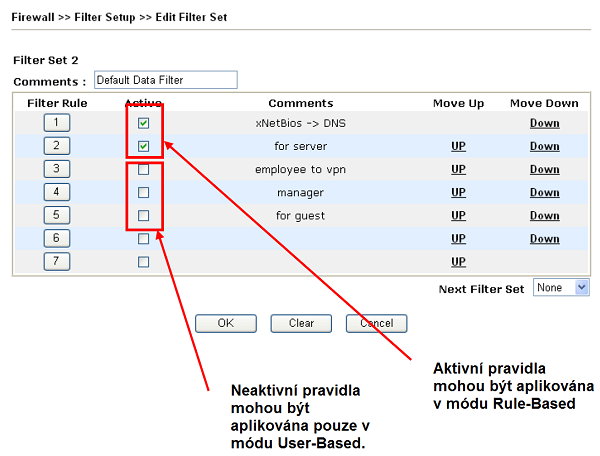

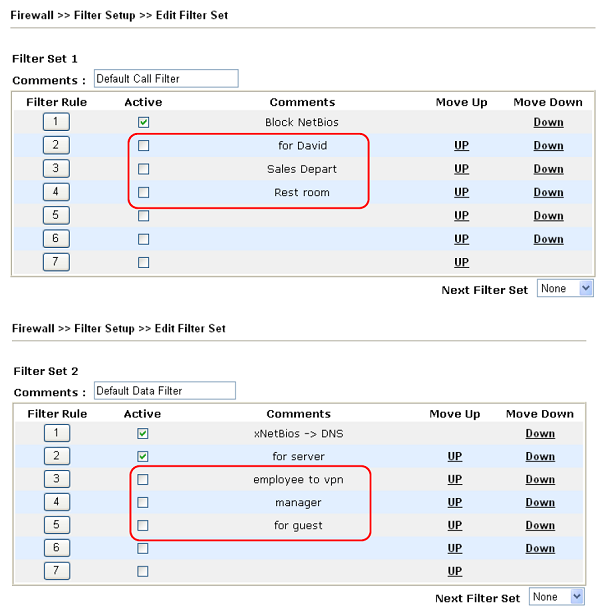

? Aktivní pravidlo: toto pravidlo filteru je definováno v menu routeru na stránce Firewall>>Filter Setup. Každé pravidlo filteru se zaškrtnutou volbou ve sloupci Active je aktivní. Můžeme je rovněž nazývat pravidla Black/White. Na obr. níže jsou to pravidla xNetBios->DNS a for server.

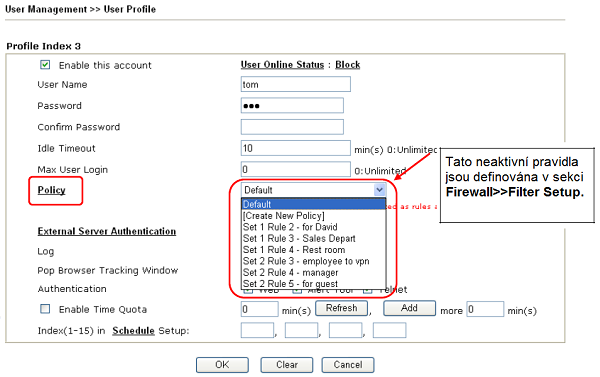

? Neaktivní pravidlo: toto pravidlo je opět definováno na stránce Firewall>>Filter Setup a může být zvoleno v uživatelském účtu na stránce User Management>>User Profile. Každé pravidlo filteru, jež má nezaškrtnutou volbu v sloupci Active je neaktivní. Můžeme je také nazývat uživatelskými pravidly (User Rule). Na obr. níže jsou to pravidla employee to vpn, manager a for guest. Tato pravidla mohou být zvolena pouze pokud používáte mód User-Based.

? Výchozí pravidlo (Default Rule): Je to pravidlo definované na stránce Firewall >> General Setup >> Default Rule.

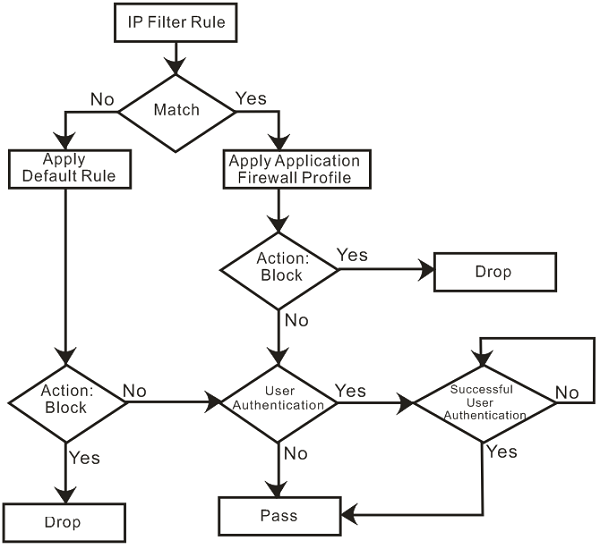

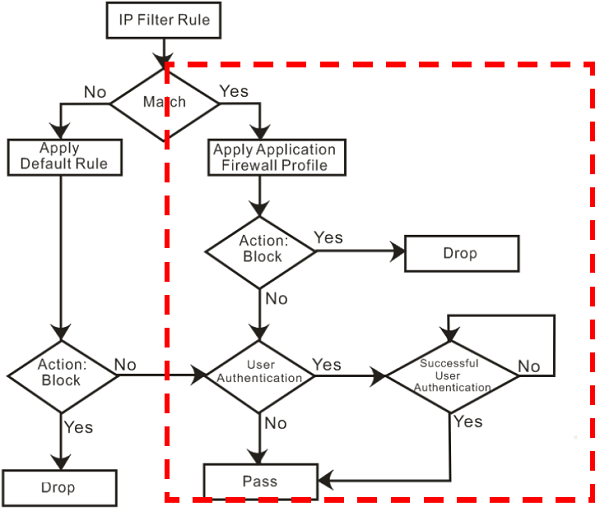

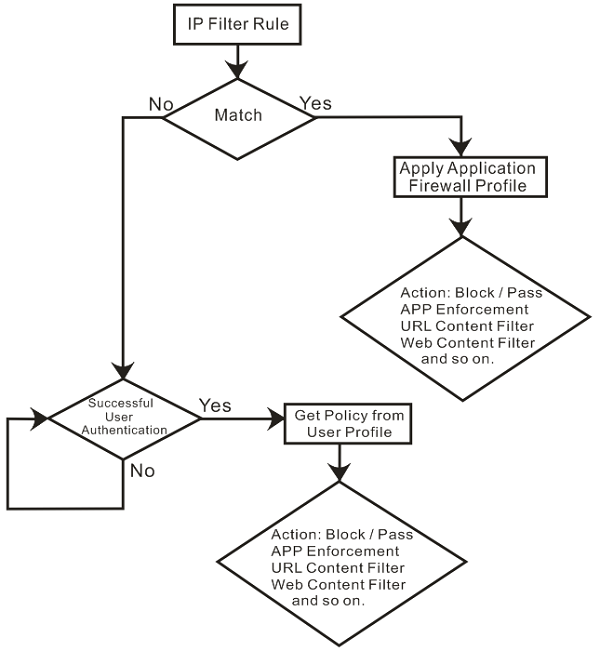

Diagram níže popisuje funkcionalitu pravidel Rule-Based a User-Based.

Pravidlo Rule-Based

Datový provoz splňující pravidlo IP filteru

Zda datový provoz splňuje pravidlo IP Filteru, firewall ověřuje nejdříve dle pravidel, definovaných v menu routeru na stránce Firewall>>Filter Setup.

Popis diagramu:

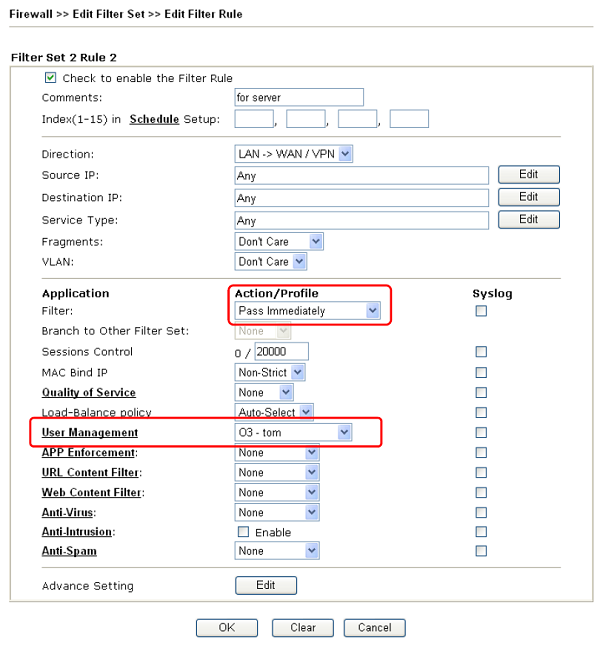

? V menu routeru, na stránce Firewall >> Filter Setup page je nastavena akce firewallu

? Pokud je akce firewallu nastavena na Block Immediately nebo Block If No Further Match, datový provoz bude bezprostředně zamítnut.

? Pokud je akce firewallu nastavena na Pass Immediately nebo Pass If No Further Match, datový provoz bude kontrolován dle voleb nastavených v User Managementu.

? Pokud není vyžadována autentizace (User Management je None), tak datový provoz bude bez omezení propouštěn.

? Pokud je vyžadována autentizace, pak musí být zdroj dat autentizován použitím účtu spadajícího do objektu uživatelů (User Object) nebo do skupiny uživatelů (User Group), jež naleznete v sekci User Management.

? Pokud je autentizace neúspěšná, je autentizační proces neustále opakován.

? Pokud je autentizace úspěšná, je datový tok dále kontrolován pravidly firewallu, např. pravidly: URL Content Filter a Web Content Filter. Pokud datový tok projde všemi nastavenými pravidly, projde i do internetu.

Níže je obrázek s příkladem nastavení pravidla filteru (Filter Rule).

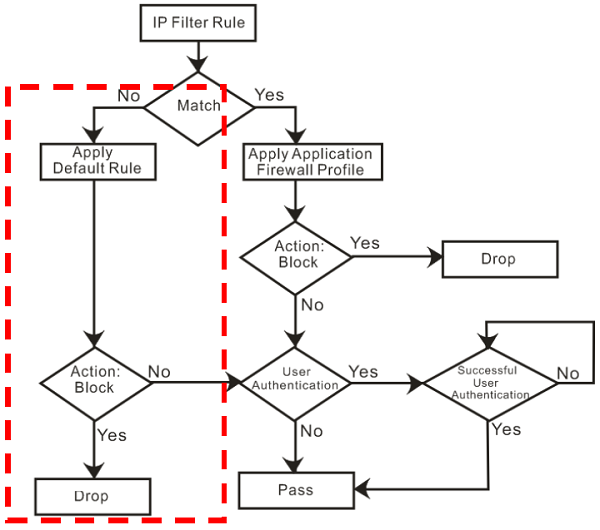

Datový provoz nesplňující pravidlo IP filteru

Pokud datový provoz procházející routerem nesplňuje žádné pravidlo IP Filteru, což je ověřováno hned v prvním kroku, je aplikováno pravidlo výchozí (default rule), viz. diagram níže.

Popis diagramu:

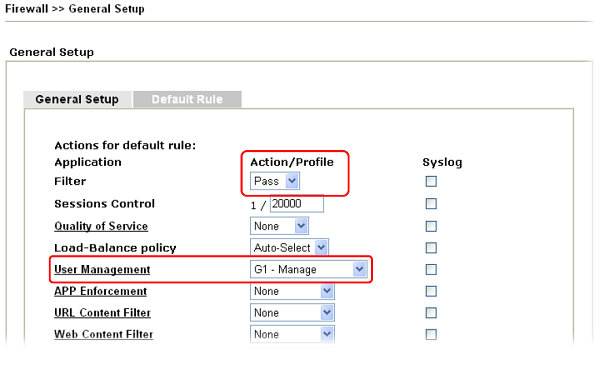

? Výchozí pravidlo firewallu (Default Rule) je definováno na stránce Firewall >> General Setup >> Default Rule.

? Pokud je akce firewallu nastavena na Block, datový provoz bude okamžitě zamítnut bez ohledu na jakékoliv nastavení správy uživatelů (User Managementu).

? Pokud je akce firewallu nastavena na Pass, datový provoz bude kontrolován podle nastavení User Managementu.

? Pokud není vyžadována autentizace (User Management je None), datový provoz bude okamžitě propuštěn.

? Pokud je vyžadována autentizace, pak musí být zdroj dat autentizován použitím účtu spadajícího do objektu uživatelů (User Object) nebo do skupiny uživatelů (User Group), jež naleznete v sekci User Management.

? Pokud je autentizace neúspěšná, je autentizační proces neustále opakován.

? Pokud je autentizace úspěšná, je datový tok dále kontrolován pravidly firewallu, např. pravidly: URL Content Filter a Web Content Filter. Pokud datový tok projde všemi nastavenými pravidly, projde i do internetu.

Jako příklad uvádíme obrázek níže.

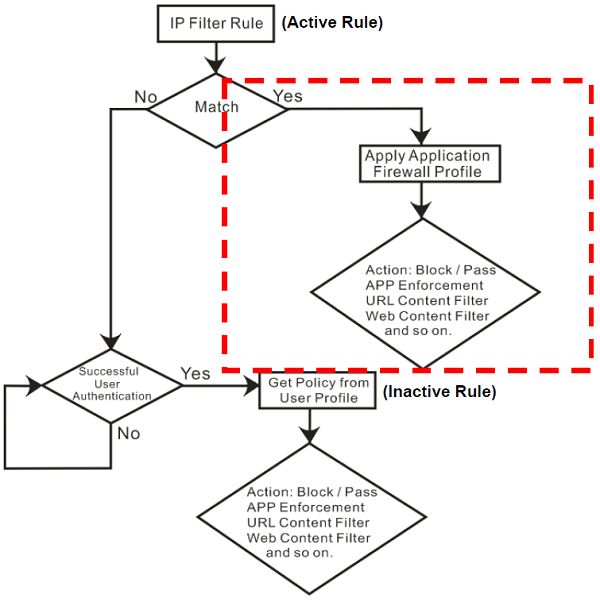

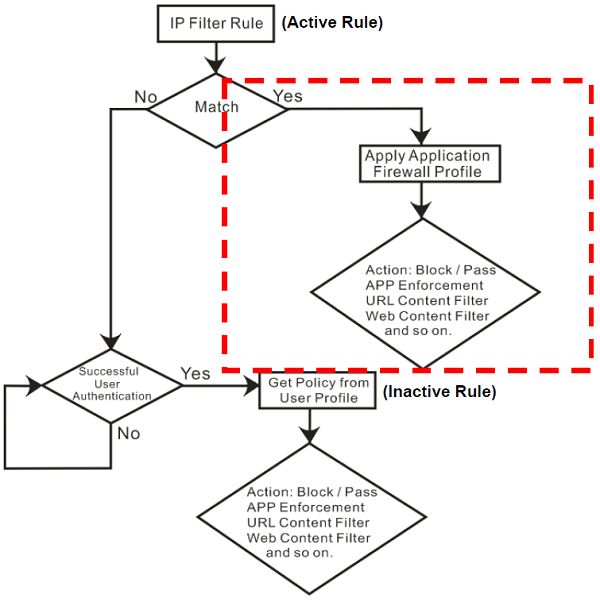

Pravidlo User-Based

Datový provoz splňující pravidla IP filteru

Zda datový provoz splňuje pravidlo IP Filteru, firewall ověřuje nejdříve dle pravidel, definovaných v menu routeru na stránce Firewall>>Filter Setup.

Popis diagramu:

? Pokud datový provoz splňuje alespoň jedmo pravidlo IP filteru, zdroj tohoto provozu nemusí být autentizován pro přístup do internetu.

? Další pravidla firewallu ověřují případná další omezení nastavená např. v URL content filteru a Web content filteru.

Datový provoz nesplňující pravidla IP filteru

Zda datový provoz splňuje pravidlo IP Filteru, firewall ověřuje nejdříve dle pravidel, definovaných v menu routeru na stránce Firewall>>Filter Setup.

Pokud datový provoz nesplňuje žádné pravidlo filteru, router nebude ověřovat výchozí pravidlo firewallu (Default Rule). Místo toho bude ověřen přímo. Podívejte se na následující diagram.

Popis diagramu:

? Po zdroji datového toku je vyžadována autentizace pro přístup do internetu.

? Pokud je autentizace úspěšná, je datový tok dále kontrolován pravidly (Policy) zvolenými v uživatelském účtu (user profile). Pravidly (policy) máme na mysli neaktivní pravidla nastavená na stránce Firewall>>Filter Setup.

? Pokud je autentizace neúspěšná, je autentizační proces neustále opakován.

Více informací o neaktivních pravidlech (Inactive Rule)

Předpokládejme několik uživatelských pravidel (User Rules) nastavených ve Filter Set 1, Set 2 a Set 3. Ujistěte se, že tato pravidla nejsou aktivní (zaškrtávací pole nejsou zatrženy).

V uživatelském účtu (user account - definovaném na stránce User Management>>User Profile), jsou všechny uživatelské pravidla (User Rules) v rozbalovacím menu v části Policy. Zvolit lze pouze jedno z nich. Rovněž můžete zvolit výchozí pravidlo firewallu (Default Rule) definované na stránce Firewall >> General >> Default Rule.

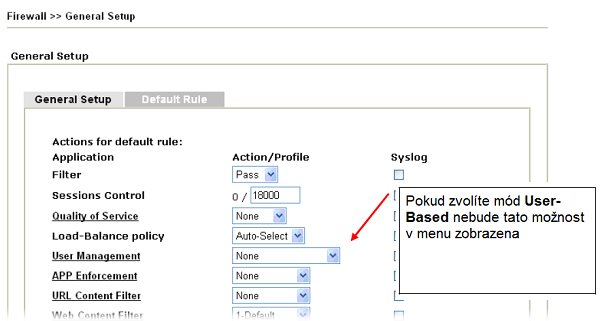

Pozn: V módu User-Based, není na stránce Firewall >> General >> Default Rule and Firewall >> Edit Filter Rule volba User Management zobrazena.

Pokud zvolíte mód User-Based nebude tato volba v části User Management>>General Setup zobrazena. These are the inactive rules defined in Firewall>>Filter Setup.

Rule-Based nebo User-Based?

Pokud máme v síti velké množství uživatelů, které potřebujeme autentizovat do internetu, a můžeme přitom pro tyto sdílet stejná pravidla firewallu zvolíme mód Rule-Based.

Pokud máme v síti jen pár uživatelů, které potřebujeme autentizovat pro přístup k internetu, a zároveň potřebujeme použít pro každého uživatele použít různé pravidlo (různá omezení), použijeme mód User-Based.